💀 Cyberangriffe – Ihr Unternehmen im Visier der Hacker!

🔴 Jede Sekunde werden Unternehmen Opfer von Cyberangriffen. Sind Sie wirklich sicher?

Hacker schlafen nicht – aber Ihre IT-Sicherheit vielleicht! Jeden Tag werden Unternehmen gehackt, Daten gestohlen und ganze Existenzen bedroht. Ransomware legt Firmen lahm, Phishing-Angriffe stehlen vertrauliche Informationen, und DDoS-Attacken machen ganze Netzwerke unbrauchbar.

🚨 Warten Sie nicht, bis es zu spät ist! 🚨

- Was passiert, wenn Ihre Kundendaten in falsche Hände geraten?

- Könnten Sie den finanziellen Schaden eines Angriffs überleben?

- Wie reagieren Ihre Geschäftspartner, wenn Sie nicht mehr vertrauenswürdig sind?

Die Wahrheit: Hacker suchen gezielt nach Schwachstellen – und KMU sind oft das einfachste Ziel! Ohne eine starke Firewall sind Ihre Daten, Ihr Umsatz und Ihr Ruf in akuter Gefahr.

🛡 Schützen Sie sich jetzt – bevor es zu spät ist!

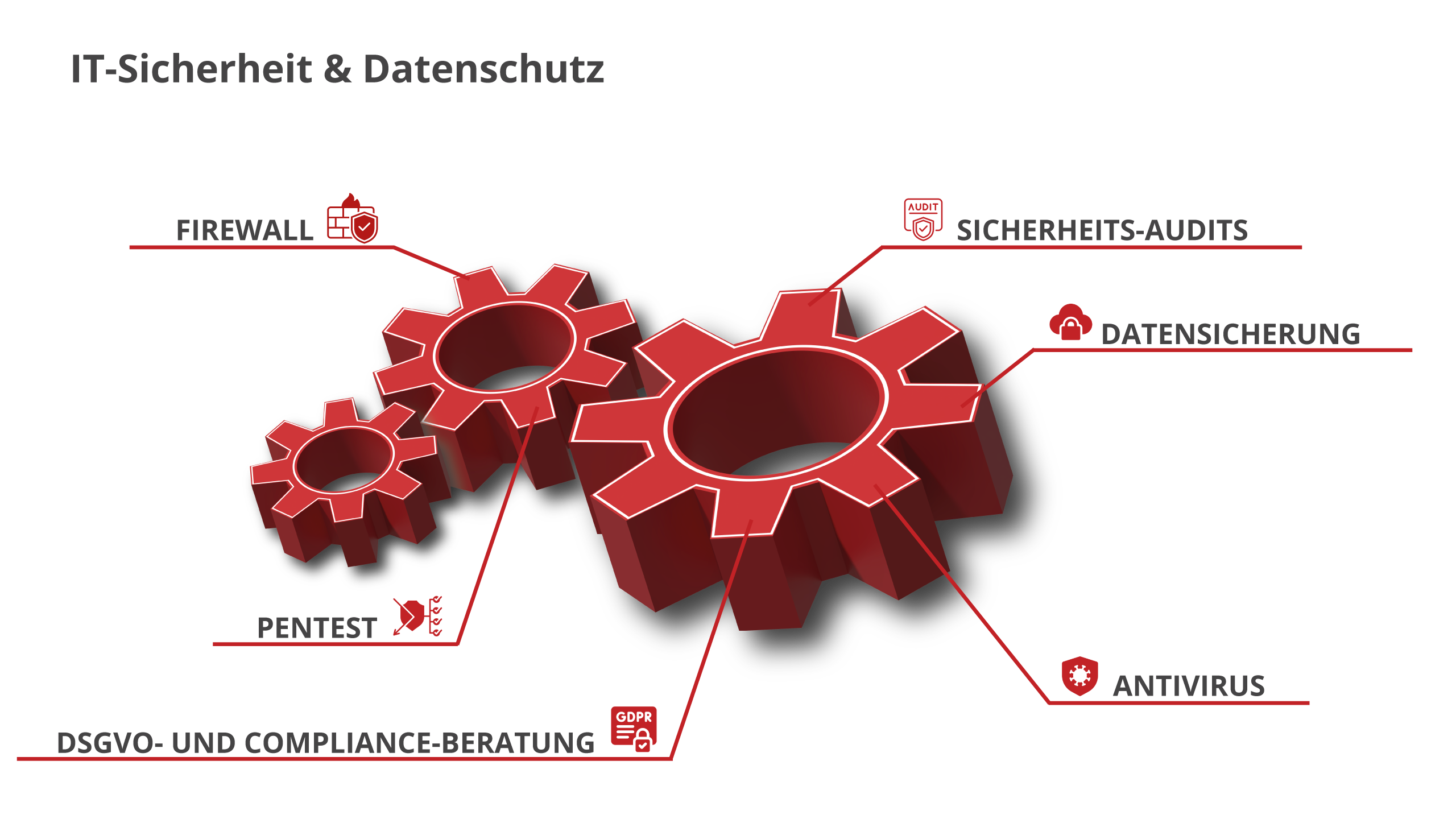

Wir bieten Ihnen:

✅ Hochmoderne Firewall-Lösungen gegen Hackerangriffe

✅ Rundum-Schutz für Ihr Unternehmen – 24/7 Überwachung

✅ Prävention statt Katastrophe – keine bösen Überraschungen